Теперь если мы переоткроем наш сертификат, то хобана:

Мы доверяем нам он.

5. Теперь создадим сертификат для нашего сайта.

Для сайта нужно указать "-Dns-Name" (через запятую можно указать несколько адресов), но не все браузеры адекватно к этому относятся.

Можно к примеру охватить все наши будущие домены третьего уровня указав в "-Dns-Name": *.pizda.men

Но я столкнулся с проблемой. "Opera" на "Android" упорно отказывается доверять моему сертификату. При том, "Chrome" работает нормально... О чём это говорит, а о том, что перед внедрением в пиздакшен нужно всё тестировать... Так, я снова отвлёкся.

В параметре "-Signer" используется "Thumbprint (отпечаток)". Это номер отпечатка корневого сертификата, ключом которого мы будем подписывать. Его мы берём или из самого сертификата, или из консоли паваршела.

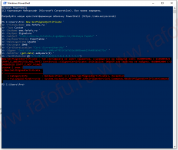

New-SelfSignedCertificate `

-FriendlyName www.fafofu.ru `

-Type Custom `

-DnsName www.fafofu.ru `

-KeySpec Signature `

-Subject "C=RU,L=Moscow,O=Fafofu,[email protected],CN=Vasya Pupkin" `

-KeyExportPolicy Exportable `

-HashAlgorithm sha256 `

-KeyLength 2048 `

-CertStoreLocation "Cert:\CurrentUser\My" `

-Signer "Cert:\CurrentUser\My\e00caf7051f2d7b52a1605baab23fd601b5d271e" `

-NotAfter (get-date).addyears(5) `

-TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.1")

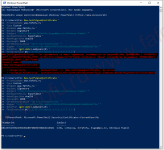

И получим вот такую ошибку:

если экспортируем закрытый ключ с параметром "Удалить закрытый ключ после успешного экспорта"

Ничего страшного можно импортировать его обратно, у нас же есть резервная копия

Так.

6. Теперь для работы нашего сайта, да и любого сервера где используется ассиметричное шифрование, нужно кроме сертификата ещё и закрытый ключ.

Значит нужно экспортировать из оснастки "certmgr.msc" сертификат и контейнер ".pfx"

Как экспортировать сертификат мы знаем. А вот экспортировать закрытый ключ, Microsoft не постаралась. Мудазвоны.

Будем считать, что сертификат ты и так сам экспортировал.

И контейнер с закрытым ключом тоже.

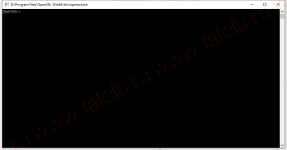

Переходим в папку куда установили "Open SSL".

Запускаем "openssl.exe"

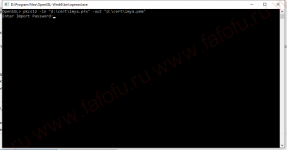

Пишем там (-in путь до контейнере pfx, -out путь куда будем экспортировать pem-файл) в путях не должно быть русских букв, бесплатно - хули:

pkcs12 -in "d:\cert\imya.pfx" -out "d:\cert\imya.pem"

Просит пароль. Указываем пароль который указали при экспорте (при вводе пароля ничего не отображается):

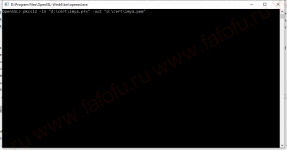

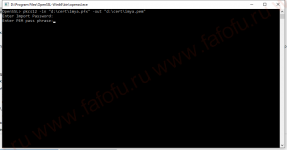

Бля. Просит ещё пароль, для шифрования закрытого ключа в .pem файле. Тут нужно использовать не менее 4-х символов (запомнить) (при вводе пароля ничего не отображается):

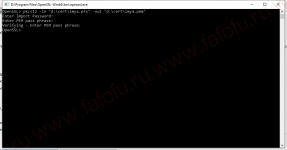

Попросит подтвердить:

Готово. В папке куда указали появился файл "imya.pem".

Это закодированный файл "BASE64".

Если его открыть текстовым редактором, то оттуда можно скопировать открытый ключ и запихать его в ".cer"